電子メールは、ビジネスやプライベートで広く利用されていますが、その通信は様々なセキュリティリスクにさらされています。これらのリスクに対処するため、メールの送受信には様々な認証・暗号化技術が用いられています。

1. 通信経路の暗号化

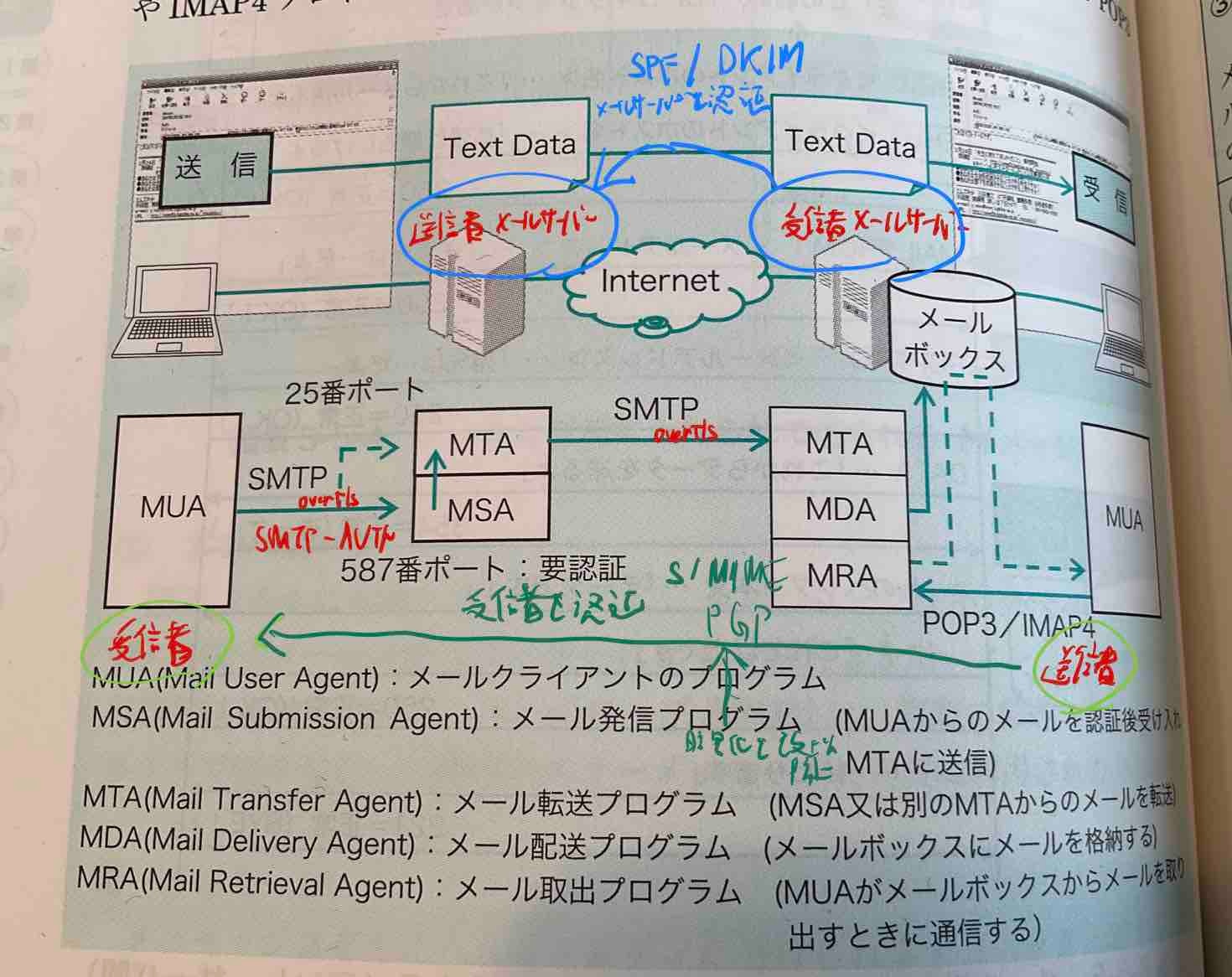

SMTP (Simple Mail Transfer Protocol) over TLS

SMTPはメール送信に使われるプロトコルですが、そのままでは通信内容が平文で送信されます。TLS (Transport Layer Security) を利用することで、SMTP通信を暗号化し、通信経路上の第三者による盗聴や改ざんを防ぐことができます。

- 注意点: TLSによる暗号化は通信経路の保護に限定されます。メールが最終的に到達するメールサーバーに保存された段階では復号されているため、メールサーバー自体への不正アクセスには対応できません。

2. 送信者メールサーバーが送信者を認証

SMTP Auth (SMTP Authentication)

SMTP Authは、メール送信時に、送信者(ユーザー)が正当なユーザーであることをメールサーバーが認証する仕組みです。ユーザー名とパスワードを用いて認証を行い、不正なユーザーによるメールサーバーの利用を防ぎます。

- 認証方式: チャレンジレスポンス方式など、パスワードを直接送信しない安全な認証方式が用いられることが多いです。

3. 受信側のメールサーバーが送信側のメールサーバーを認証

これらの技術は、送信元ドメインの詐称(なりすましメール)を防ぐことを目的としています。

SPF (Sender Policy Framework)

SPFは、メールの送信元IPアドレスが、そのドメインの正規の送信サーバーからのものであるかを検証する仕組みです。

- 仕組み: 送信側ドメインのDNSサーバーに、メール送信を許可するIPアドレスを記述したSPFレコードを登録します。受信側のメールサーバーは、メールを受信した際に、送信元ドメインのSPFレコードをDNSに問い合わせ、メールの送信元IPアドレスがSPFレコードに記載されているIPアドレスと一致するかを確認します。

- 方式: IPアドレスベースの認証。

DKIM (DomainKeys Identified Mail)

DKIMは、メールにデジタル署名を付与することで、メールの送信元ドメインが正当であることと、メールの内容が改ざんされていないことを検証する仕組みです。

- 仕組み: 送信側は、メールのヘッダーや本文の一部をハッシュ化し、自身の秘密鍵で署名してメールに付与します。送信側ドメインのDNSサーバーには、対応する公開鍵が登録されています。受信側のメールサーバーは、メールを受信した際に、送信元ドメインのDNSから公開鍵を取得し、その公開鍵で署名を検証します。

- 方式: デジタル署名方式。

4. 受信者が送信者を認証・メール内容を保護

これらの技術は、メールの送信者認証に加え、メールの内容の機密性や完全性を保護することを目的としています。

S/MIME (Secure / Multipurpose Internet Mail Extensions)

S/MIMEは、公開鍵暗号方式を用いてメールのデジタル署名と暗号化を行う標準的な技術です。

- デジタル署名: 送信者の身元を証明し、メールの改ざんを検知できます。

- 暗号化: メール内容を暗号化し、受信者以外には読めないようにします。

S/MIMEを利用するには、信頼できる認証局(CA)が発行したデジタル証明書が必要です。

PGP (Pretty Good Privacy)

PGPは、S/MIMEと同様に、公開鍵暗号方式を用いてメールのデジタル署名と暗号化を行うソフトウェアです。

- 特徴: S/MIMEが認証局による信頼の階層構造を利用するのに対し、PGPは「信頼の輪(Web of Trust)」という分散型の信頼モデルを採用しています。

- 利用: 送信者と受信者が事前に公開鍵を交換しておく必要があります。

これらの技術を組み合わせることで、メール通信のセキュリティを多層的に強化し、フィッシング詐欺やスパム、情報漏洩などのリスクを低減することができます。

参考

関連ツール

- Base64エンコード/デコード(DevToolBox) - 文字列のBase64エンコード・デコード